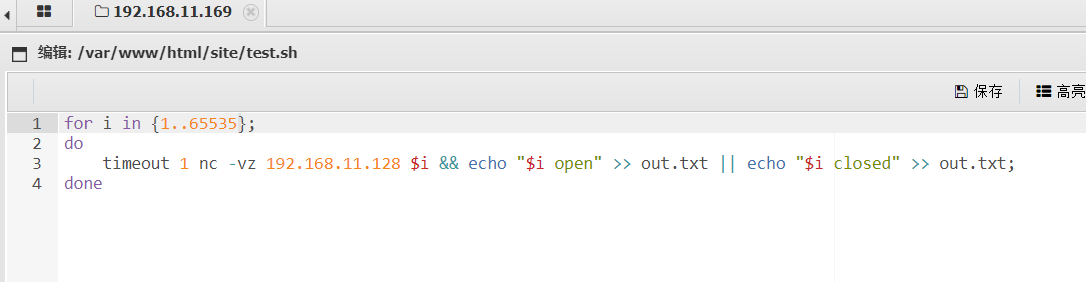

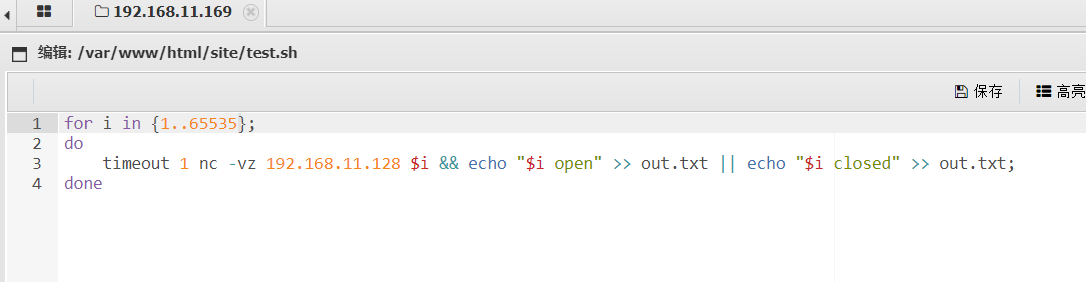

command injections

检测基本操作系统命令注入漏洞的过程与利用此类漏洞的过程相同。我们试图通过各种注入方法附加我们的命令。如果命令输出与预期的通常结果不同,则我们已成功利用该漏洞。对于更高级的命令注入漏洞,情况可能并非如此,因为我们可能会利用各种模糊方法或代码审查来识别潜在的命令注入弱点。然后,我们可以逐步构建我们的有效载荷,直到我们实现命令注入。

Read more

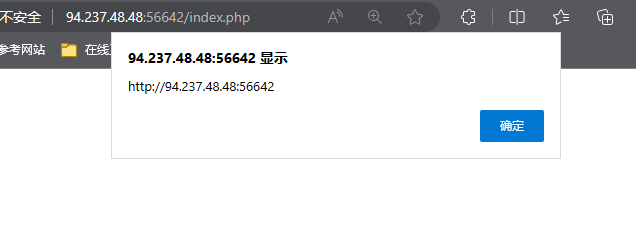

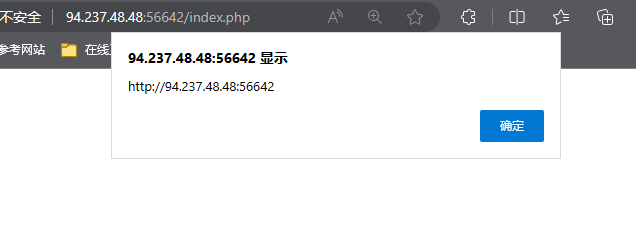

XSS

XSS Testing Payloads我们可以通过以下基本XSS负载来测试页面是否易受XSS攻击: <script>alert(window.origin)</script>

Read more

vulnhub_learning

记录一些在打靶学习的时候遇到的一些有意思的idea或者方法等

Read more

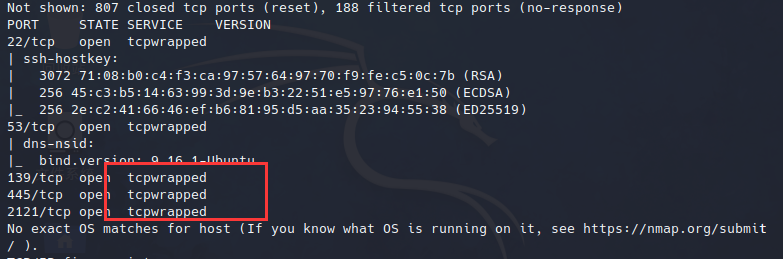

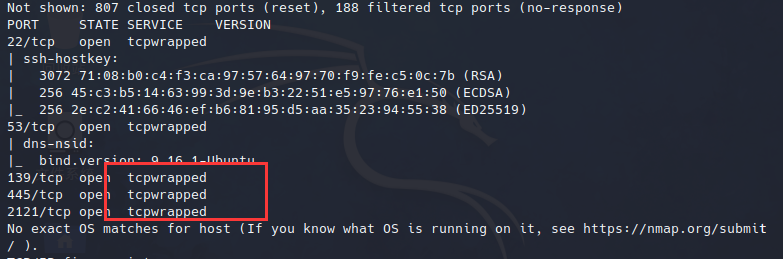

attacking SERVICES

Attacking FTPBrute Forcing Medusa 使用Medusa,我们可以使用选项-u指定要针对的单个用户,也可以使用选项-u提供一个包含用户名列表的文件。选项-P用于包含密码列表的文件。我们可以使用选项-M和目标协议(FTP),并使用选项-h作为目标主机名或IP地址。

Read more

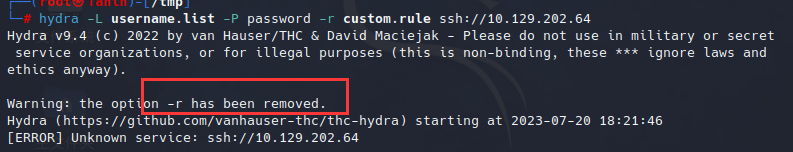

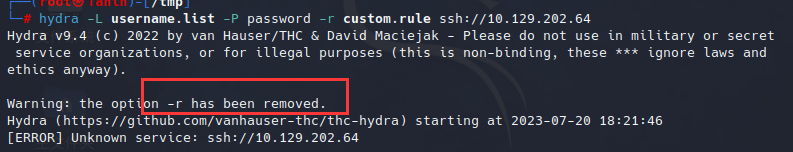

Passwrod_Attack

在我们的渗透测试中,我们遇到的每一个计算机网络都将安装用于管理、编辑或创建内容的服务。所有这些服务都使用特定的权限托管,并分配给特定的用户

Read more

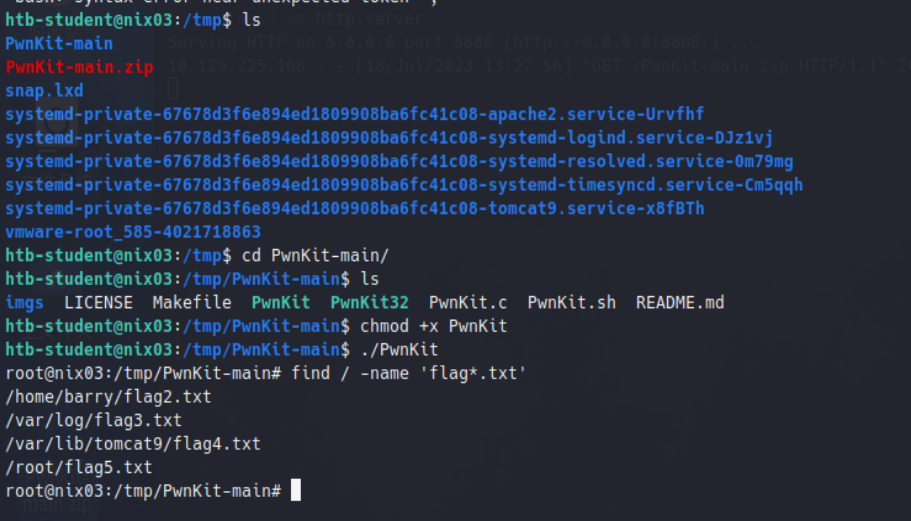

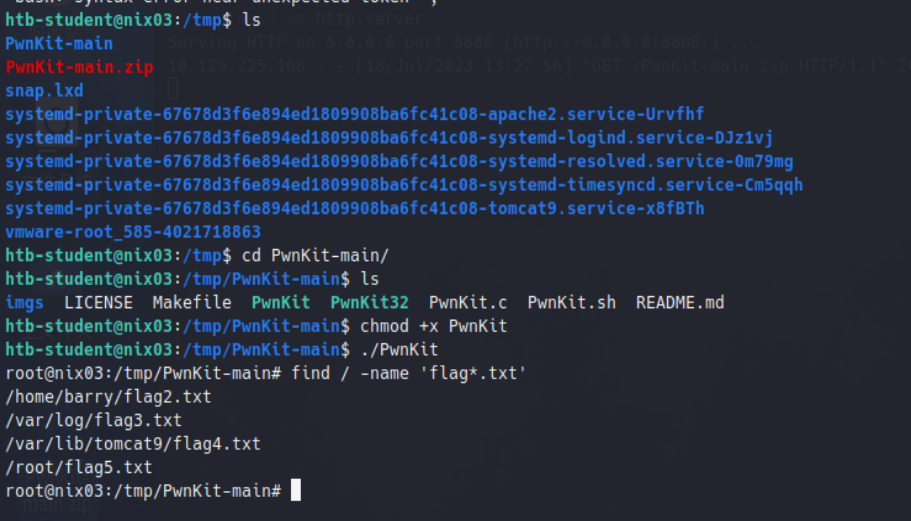

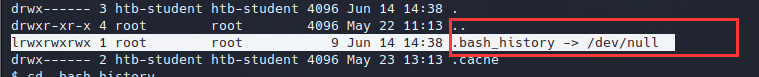

Linux_Privilege_Escalation3

Containers容器在操作系统级别操作,虚拟机在硬件级别操作。因此,容器共享一个操作系统,并将应用程序进程与系统的其他部分隔离开来,而经典的虚拟化允许多个操作系统在单个系统上同时运行。 隔离和虚拟化至关重要,因为它们有助于尽可能高效地管理资源和安全方面。例如,它们有助于监测系统中的错误,这些错误通常与新开发的应用程序无关。另一个例子是隔离通常需要root权限的进程。此类应用程序可以是web应用程序或API,必须与主机系统隔离,以防止升级到数据库。

Read more

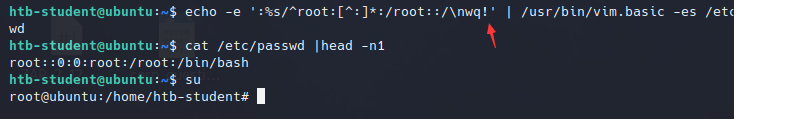

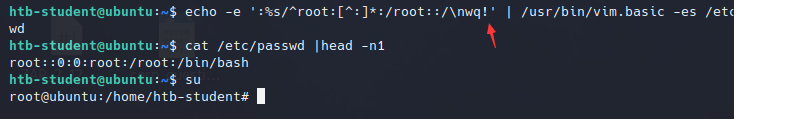

Linux-Privilege-Escalation2

Path Abuse如果我们可以修改用户的路径,我们可以用恶意脚本(如反向shell)替换常见的二进制文件(如ls)。如果我们加上。通过发出命令path=.:$PATH,然后导出PATH,我们将能够通过键入文件名来运行位于当前工作目录中的二进制文件(即,仅键入ls将调用当前工作目录下名为ls的恶意脚本,而不是位于/bin/ls的二进制文件)。

Read more

Linux_Privilege_Escalation-Information Gathering

Environment EnumerationLinux系统上的根帐户提供对操作系统的完全管理级别访问。在评估过程中,您可能会在Linux主机上获得一个低特权shell,并且需要向根帐户执行权限提升。完全损害主机将使我们能够捕获流量并访问敏感文件,这些文件可能用于在环境中进一步访问。此外,如果Linux计算机已加入域,我们可以获得NTLM哈希并开始枚举和攻击Active Directory。

Read more

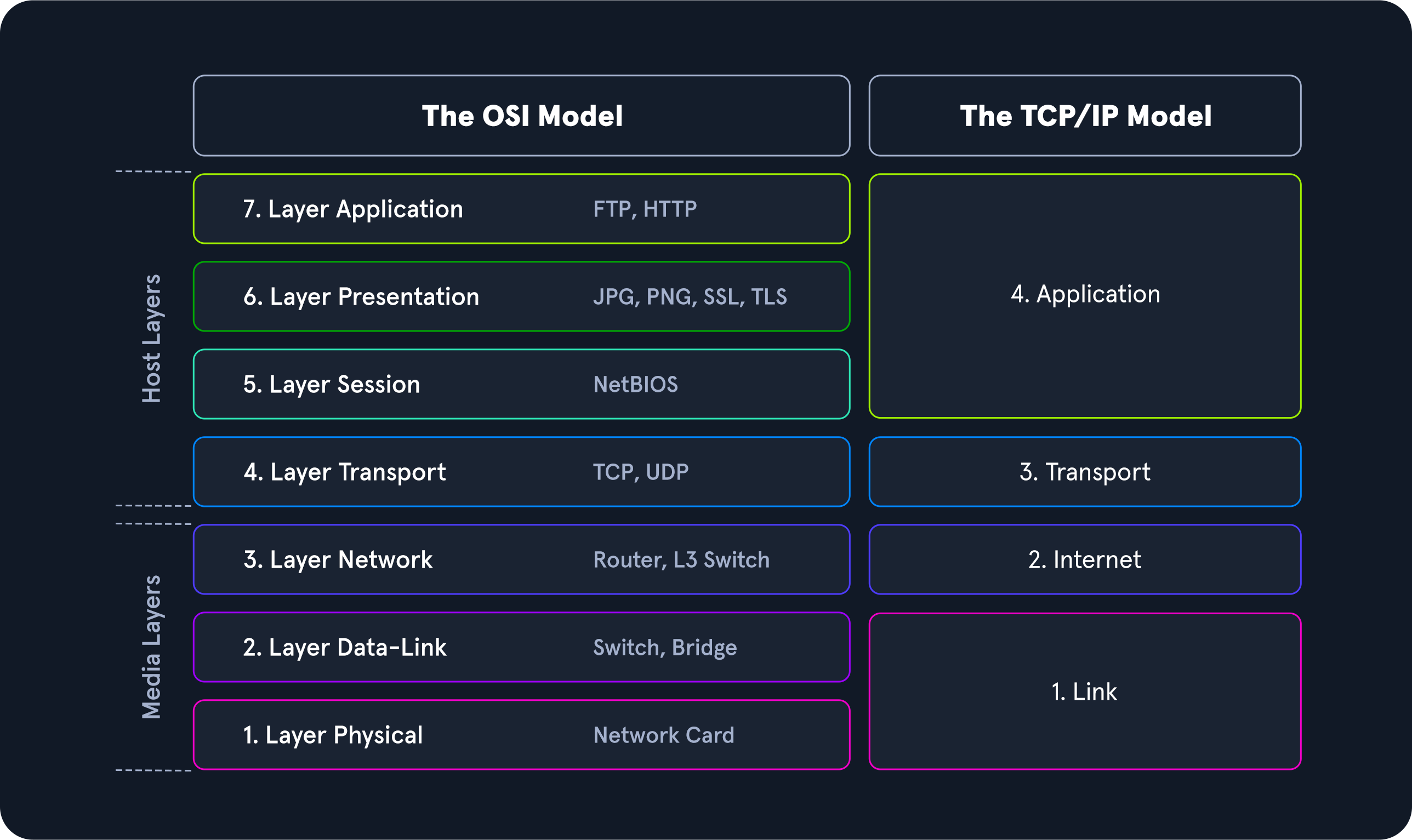

NTA

网络流量分析(NTA)可以被描述为检查网络流量的行为,以表征所使用的公共端口和协议,为我们的环境建立基线,监控和应对威胁,并确保对我们组织的网络有最大可能的了解。

Read more

sqlmap

GET/POST Requests在最常见的场景中,GET参数使用选项-u/-url提供,如前一个示例所示。对于测试POST数据,可以使用–data标志,如下所示:

Read more